En el anterior post nos quedamos que levantamos todo el entorno con Vagrant pero que estaba pendiente de configuración para dar acceso. En el punto actual, estamos en la siguiente situación:

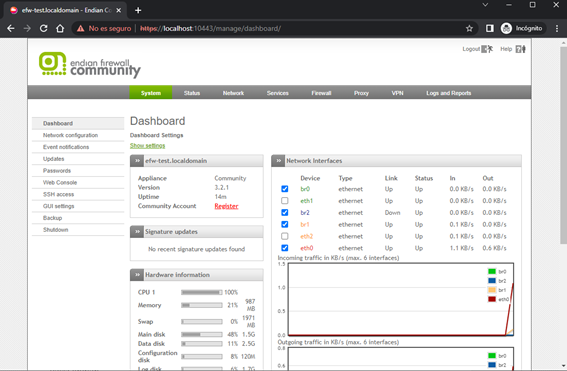

Cómo el firewall está sólo preconfigurado, sólo tenemos acceso a su administración pero no a los servidores finales que queremos publicar en «Internet» o nuestra red de casa / trabajo. Por tanto, vamos a configurar el firewall.

Configuración básica del firewall:

El firewall se configurará vía interfaz gráfica que accederemos vía el siguiente enlace:

¿Cómo es esto posible?

Sencillamente, cuando creamos con el “vagrant file” las máquinas virtuales, en la “Firewall01” mapeamos el puerto 10443 del equipo local al propio firewall, los que no da acceso a la interfaz para posteriormente configurarlo vía UI. La línea concreta de configuración es esta:

firewall01.vm.network "forwarded_port", guest: 10443, host: 10443

En esta interfaz, añadimos las credenciales por defecto y nos dará acceso, son:

- User: admin

- Pass: endian

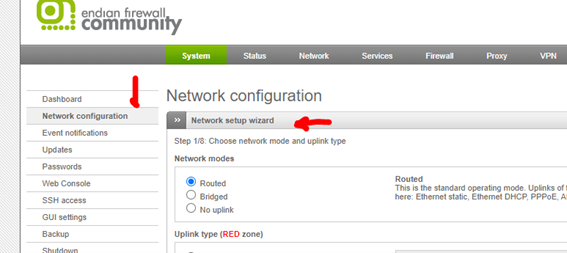

Y aquí nos vamos a Network Configuration – Network Wizard:

Y en el Wizard, hacemos los siguientes pasos:

Step 1/8: Choose network mode and uplink type

–> Zona roja: ethernet static

Step 2/8: Choose network zones

–> None

Step 3/8: Network preferences

–> Le ponemos a la zona verde la IP: 192.168.88.100, mascara /24, asociada a la eth1.

Step 4/8: Internet access preferences

–> Asociamos la zona roja a la eth2, con DNS en manual.

–> IP: 192.168.100.200, mascara /24

–> Default gateway: 192.168.100.1 (La gw de vuestra red local)

Step 5/8: configure DNS resolver

–> DNS 1: 8.8.8.8, DNS 2: 8.8.4.4

Step 6/8: Configure default admin mail

–> Siguiente sin aplicar nada.

Step 7/8: Apply configuration

–> Pulsamos OK para aplicar configuración.

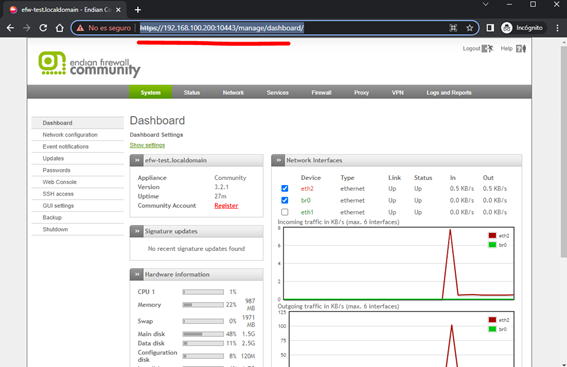

Tras estos pasos, ya tendremos operativa la interfaz pública vía la IP de nuestra red local de casa, en mi caso la: https://192.168.100.200:10443/manage/dashboard/

Tras esto, vamos a publicar los dos servidores web, para ello vamos a:

FIREWALL -> Port forwarding / Destination NAT

Y ahí creamos dos NAT rule con el siguiente contenido:

Rule 1:

Incoming IP: cualquier IP

Service: definido por el usuario, TCP 8081

Translate: 192.168.88.101, puerto 80.

Rule 2:

Incoming IP: cualquier IP

Service: definido por el usuario, TCP 8081

Translate: 192.168.88.102, puerto 80.

Y pulsamos a aplicar para que se apliquen las dos. Tras la aplicación, tendremos los dos webserver accesibles a través del firewall en los puertos 8081 (Web-Server-01) , 8082 (Web-Server-02).

En siguientes posts, veremos un ejemplo mucho más complejo de como levantar un entorno Linux con una aplicación DVWA para hacer pruebas de pen-testing, que atraviesen el IPS que trae el Endian firewall y todos los logs se vuelquen en un almacenamiento masivo.

¡Un saludo y buena semana!

######################## POSTDATA ########################

En última, sólo recordaros que sí os ha gustado el post, os recomiendo que veáis este curso que voy actualizando todos los meses y dónde se montan laboratorios con estas técnicas:

https://www.udemy.com/course/soluciones-de-seguridad-para-redes/?couponCode=A1299A